本機防攻擊-網絡運維

2020-05-01 17:13 作者:艾銻無限 瀏覽量:

本機防攻擊簡介

本機防攻擊可保護CPU,解決CPU因處理大量正常上送CPU的報文或者惡意攻擊報文造成的業務中斷問題。定義

在網絡中,存在著大量針對CPU(Central Processing Unit)的惡意攻擊報文以及需要正常上送CPU的各類報文。針對CPU的惡意攻擊報文會導致CPU長時間繁忙的處理攻擊報文,從而引發其他業務的斷續甚至系統的中斷;大量正常的報文也會導致CPU占用率過高,性能下降,從而影響正常的業務。為了保護CPU,保證CPU對正常業務的處理和響應,設備提供了本機防攻擊功能。本機防攻擊針對的是上送CPU的報文,主要用于保護設備自身安全,保證已有業務在發生攻擊時的正常運轉,避免設備遭受攻擊時各業務的相互影響。

基本原理

本機防攻擊包括CPU防攻擊和攻擊溯源兩部分。· CPU防攻擊針對上送CPU的報文進行限制和約束,使單位時間內上送CPU報文的數量限制在一定的范圍之內,從而保護CPU的安全,保證CPU對業務的正常處理。

1. 多級安全機制,保證設備的安全,實現了對設備的分級保護。

設備通過以下策略實現對設備的分級保護:

o 第一級:通過黑名單來過濾上送CPU的非法報文。

o 第二級:CPCAR(Control Plane Committed Access Rate)。對上送CPU的報文按照協議類型進行速率限制,保證每種協議上送CPU的報文不會過多。

o 第三級:對上送CPU的報文,按照協議優先級進行調度,保證優先級高的協議先得到處理。

o 第四級:對上送CPU的報文統一限速,對超過統一限速值的報文隨機丟棄,保證整體上送CPU的報文不會過多,保護CPU安全。

1. 動態鏈路保護功能的CPU報文限速,是指當設備檢測到SSH Session數據、Telnet Session數據、HTTP Session數據、FTP Session數據以及BGP Session數據建立時,會啟動對此Session的動態鏈路保護功能,后續上送報文

如匹配此Session特征信息,此類數據將會享受高速率上送的權利,由此保證了此Session相關業務的運行可靠性、穩定性。

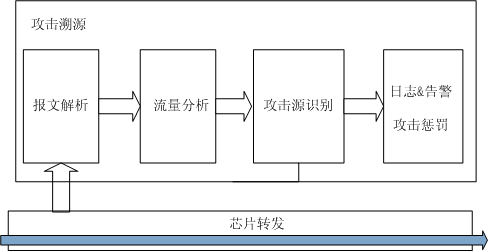

· 攻擊溯源針對DoS攻擊進行防御。設備通過對上送CPU的報文進行分析統計,然后對統計的報文設置一定的閾值,將超過閾值的報文判定為攻擊報文,再對這些攻擊報文根據報文信息找出攻擊源用戶或者攻擊源接口,最后通過

日志、告警等方式提醒管理員以便管理員采用一定的措施來保護設備,或者直接丟棄攻擊報文以對攻擊源進行懲罰。

如圖1所示,攻擊溯源包括報文解析、流量分析、攻擊源識別和發送日志告警通知管理員以及實施懲罰四個過程。

圖1 攻擊溯源原理

艾銻無限科技專業:IT外包、企業外包、北京IT外包、桌面運維、弱電工程、網站開發、wifi覆蓋方案,網絡外包,網絡管理服務,網管外包,綜合布線,服務器運維服務,中小企業it外包服務,服務器維保公司,硬件運維,網站運維服務

以上文章由北京艾銻無限科技發展有限公司整理

相關文章

關閉

關閉