一張圖片怎么做到讓攻擊者黑進微軟團隊賬戶?-服務(wù)器運維

2020-05-08 17:37 作者:艾銻無限 瀏覽量:

一張圖片怎么做到讓攻擊者黑進微軟團隊賬戶?-服務(wù)器運維

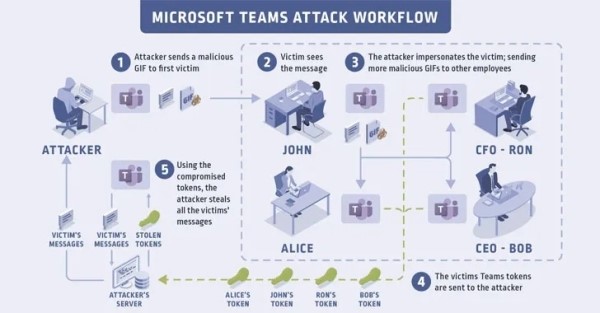

微軟(Microsoft)在其團隊的工作場所視頻聊天和協(xié)作平臺上修補了一個類似蠕蟲的漏洞,攻擊者通過發(fā)給受害者一個看似無害的圖像,結(jié)果卻是惡意鏈接,進而黑進一個團隊全部賬戶。

這一影響桌面版和網(wǎng)絡(luò)版應(yīng)用程序的漏洞是由CyberArk的網(wǎng)絡(luò)安全研究人員發(fā)現(xiàn)的。在3月23日負責任地披露了調(diào)查結(jié)果之后,微軟在4月20日發(fā)布的更新中修補了這一漏洞。

“即使攻擊者沒有從一個團隊的賬戶中收集到很多信息,他們?nèi)匀豢梢允褂帽缓诘馁~戶來竊取整個組織的信息(和蠕蟲病毒一個性質(zhì)),”CyberArk的奧馬爾·特薩爾法蒂(Omer Tsarfati)說。。 最終,攻擊者可以訪問您組織的團隊賬戶的所有數(shù)據(jù)——收集機密信息、會議信息、競爭數(shù)據(jù)、秘密、密碼、私人信息、商業(yè)計劃等。”

與此同時,Zoom和微軟團隊等視頻會議軟件的需求也出現(xiàn)了前所未有的激增,因為在冠狀病毒大流行期間,世界各地的企業(yè)、學(xué)生、甚至政府雇員都被迫在家里工作和社交。

子域接管漏洞

這個缺陷源于微軟團隊處理映像資源認證的方式。每次打開應(yīng)用程序時,都會創(chuàng)建一個訪問令牌、一個JSON Web令牌(JWT),允許用戶查看對話中個人或其他人共享的圖像。

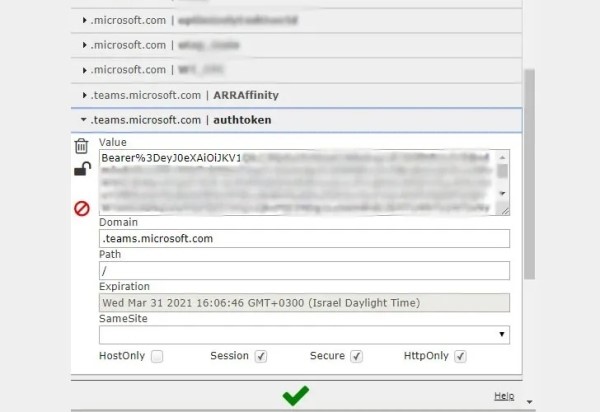

CyberArk研究人員發(fā)現(xiàn),可以得到一個cookie(稱為“authtoken”)授予訪問資源服務(wù)器(api.spaces.skype.com),并使用它來創(chuàng)建上述“skype牌”,使它們不受限制權(quán)限發(fā)送消息和創(chuàng)建組,控制添加用戶刪除用戶功能,改變權(quán)限組API。

這還不是全部。因為authtoken cookie被設(shè)置為發(fā)送到teams.microsoft。研究人員表示,他們發(fā)現(xiàn)了兩個容易受到收購攻擊的子域名(aadsync-test.teams.microsoft.com和data-dev.teams.microsoft.com)。

研究人員表示:“如果攻擊者能夠以某種方式強迫用戶訪問已被接管的子域,受害者的瀏覽器將把這個cookie發(fā)送到攻擊者的服務(wù)器,

而攻擊者(在收到authtoken之后)可以創(chuàng)建一個skype令牌。”“在做了所有這些之后,攻擊者可以竊取受害者團隊的賬戶數(shù)據(jù)。” 現(xiàn)在有了受攻擊的子域,攻擊者可以通過發(fā)送一個惡意鏈接(比如GIF)給不知情的受害者或群聊的所有成員來利用這個漏洞。因此,當收件人打開郵件時,瀏覽器將嘗試加載圖像,但這之前受感染子域authtoken cookie已經(jīng)被獲得。

然后,被入侵的賬戶會被濫用這個authtoken cookie,創(chuàng)建一個skype令牌,從而訪問所有受害者的數(shù)據(jù)。更糟糕的是,任何局外人都可以發(fā)起攻擊,只要交互涉及一個聊天界面,比如邀請參加一個潛在工作面試的電話會議。

研究人員說:“受害者永遠不會知道他們被攻擊了,這使得利用這一弱點變得隱秘和危險。”

以視頻會議為主題的公司攻擊正在上升

隨著COVID-19的流行和對視頻會議服務(wù)需求的增加,遠程工作已經(jīng)成為攻擊者盜取證書和分發(fā)惡意軟件的一種有利可圖的策略。

來自Proofpoint和Abnormal Security的最新研究發(fā)現(xiàn),社交工程活動要求用戶參加Zoom會議,或通過點擊旨在竊取登錄憑證的惡意鏈接來解決Cisco WebEx的安全漏洞。

面對這些新出現(xiàn)的威脅,建議用戶小心網(wǎng)絡(luò)釣魚詐騙,并確保視頻會議軟件是最新的。

相關(guān)文章

- [網(wǎng)絡(luò)服務(wù)]保護無線網(wǎng)絡(luò)安全的十大

- [網(wǎng)絡(luò)服務(wù)]無線覆蓋 | 無線天線對信

- [網(wǎng)絡(luò)服務(wù)]綜合布線 | 綜合布線發(fā)展

- [數(shù)據(jù)恢復(fù)服務(wù)]電腦運維技術(shù)文章:win1

- [服務(wù)器服務(wù)]串口服務(wù)器工作模式-服務(wù)

- [服務(wù)器服務(wù)]串口服務(wù)器的作用-服務(wù)維

- [服務(wù)器服務(wù)]moxa串口服務(wù)器通訊設(shè)置參

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|如何臨時關(guān)閉

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|如何重置IE瀏覽

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|win10系統(tǒng)升級后

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN簡介

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN技術(shù)的要求

關(guān)閉

關(guān)閉