網(wǎng)絡運維|防火墻的IPSec VPN

2020-06-09 16:48 作者:艾銻無限 瀏覽量:

網(wǎng)絡運維|防火墻的IPSec VPN大家好,我是一枚從事IT外包的網(wǎng)絡安全運維工程師,今天和大家分享的是網(wǎng)絡安全設備維護相關的內容,在這里介紹下防火墻的IPSecVPN, 網(wǎng)絡安全運維,從Web管理輕松學起,一步一步學成網(wǎng)絡安全運維大神。

網(wǎng)絡維護是一種日常維護,包括網(wǎng)絡設備管理(如計算機,服務器)、操作系統(tǒng)維護(系統(tǒng)打補丁,系統(tǒng)升級)、網(wǎng)絡安全(病毒防范)等。+

北京艾銻無限科技發(fā)展有限公司為您免費提供給您大量真實有效的北京網(wǎng)絡維護服務,北京網(wǎng)絡維修信息查詢,同時您可以免費資訊北京網(wǎng)絡維護,北京網(wǎng)絡維護服務,北京網(wǎng)絡維修信息。專業(yè)的北京網(wǎng)絡維護信息就在北京艾銻無限+

+

北京網(wǎng)絡維護全北京朝陽豐臺北京周邊海淀、大興、昌平、門頭溝、通州、西城區(qū)、燕郊、石景山、崇文、房山、宣武、順義、平谷、延慶全北京網(wǎng)絡維護信息

IPSec

通過手工協(xié)商方式或IKE(即ISAKMP, Internet Security Association and Key Management Protocol)協(xié)商方式可建立IPSec(Internet Protocol Security)安全聯(lián)盟,對傳輸數(shù)據(jù)進行加密保護。IPSec簡介

介紹IPSec安全聯(lián)盟、典型場景以及IKE的基本概念等。IPSec安全聯(lián)盟

IPSec安全聯(lián)盟是要建立IPSec隧道的通信雙方對隧道參數(shù)的約定,包括隧道兩端的IP地址,隧道采用的驗證方式、驗證算法、驗證密鑰、加密算法、加密密鑰、共享密鑰以及生存周期等一系列參數(shù)。安全聯(lián)盟概述

進行IPSec通信的端點稱為IPSec對等體。為了建立IPSec隧道,IPSec對等體間需要協(xié)商隧道參數(shù)。安全聯(lián)盟是要建立IPSec隧道的通信雙方對隧道參數(shù)的約定,包括隧道兩端的IP地址,隧道采用的驗證方式、驗證算法、驗證密鑰、加密算法、加密密鑰、共享密鑰以及生存周期等一系列參數(shù)。

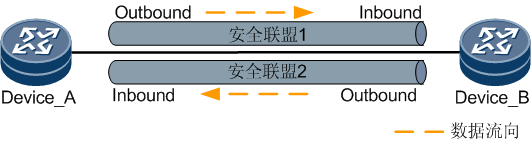

安全聯(lián)盟是單向(Inbound方向或outbound方向)的,在兩個對等體之間的雙向通信,最少需要兩個安全聯(lián)盟來分別對兩個方向的數(shù)據(jù)流進行安全保護。如圖10-1所示,為了在USG_A和USG_B之間建立IPSec隧道,需要建立兩個安全聯(lián)盟,其中,安全聯(lián)盟1規(guī)定了對從USG_A發(fā)送到USG_B數(shù)據(jù)采取的保護方式,安全聯(lián)盟2規(guī)定了對從USG_B發(fā)送到USG_A數(shù)據(jù)采取的保護方式。安全聯(lián)盟1對于USG_A是Outbound方向,而對于USG_B則是Inbound方向。安全聯(lián)盟2則相反。

圖10-1 IPSec安全聯(lián)盟

安全聯(lián)盟建立方式

在USG上,有兩種方式建立安全聯(lián)盟:- 手工方式

- IKE協(xié)商

當與USG進行通信的對等體設備數(shù)量較少時,或是在小型靜態(tài)環(huán)境中,手工方式建立安全聯(lián)盟是可行的。在中型和大型的動態(tài)網(wǎng)絡環(huán)境中,推薦使用IKE自動協(xié)商方式建立安全聯(lián)盟。

IPSec典型應用

IPSec比較典型的應用是在公司總部和分公司之間的通信中。IPSec為處于不同物理地域的企業(yè)和用戶提供了建立安全通信隧道的方式,防止數(shù)據(jù)在網(wǎng)絡內或通過公網(wǎng)傳輸時被非法查看或篡改。

當分布于不同地域的企業(yè)或個人通過Internet進行通信時,由于處于不同的物理地域,它們之間進行通信的絕大部分流量都需要穿越Internet上的未知網(wǎng)絡,無法保證在網(wǎng)絡上發(fā)送和接收數(shù)據(jù)的安全性。

IPSec提供了一種建立和管理安全隧道的方式,通過對要傳輸?shù)臄?shù)據(jù)報文提供認證和加密服務來防止數(shù)據(jù)在網(wǎng)絡內或通過公網(wǎng)傳輸時被非法查看或篡改,相當于為位于不同地域的用戶創(chuàng)建了一條安全的通信隧道。IPSec的典型應用有以下幾種。

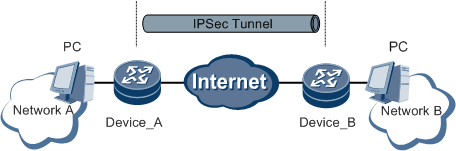

網(wǎng)關到網(wǎng)關模式

IPSec應用最常用的組網(wǎng)方式是網(wǎng)關到網(wǎng)關(gateway-to-gateway)的組網(wǎng)方式。網(wǎng)關到網(wǎng)關模式的典型組網(wǎng)如圖10-2所示。此模式下兩個網(wǎng)關之間的連接是加密的。但從客戶到客戶的網(wǎng)關之間的連接,服務器和服務器的網(wǎng)關之間的連接是未加密的。兩側的網(wǎng)關都必須支持IPSec。圖10-2中,比如網(wǎng)絡A中的用戶要訪問網(wǎng)絡B的服務器,則網(wǎng)絡A作為客戶端,網(wǎng)絡B作為服務器端。從網(wǎng)絡A到Device_A之間的連接是未加密的,而從Device_B到網(wǎng)絡B之間的連接也是未加密的。

圖10-2 網(wǎng)關到網(wǎng)關模式典型組網(wǎng)

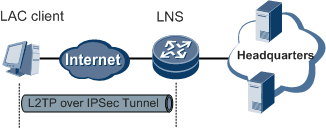

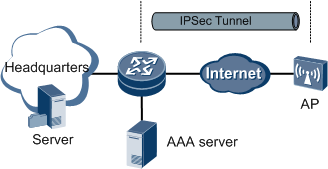

移動設備遠程接入網(wǎng)關

出差員工PC或AP(Access Point)等移動設備要遠程訪問一個IPSec網(wǎng)關,可以通過L2TP over IPSec的方式,如圖10-3所示。AP設備接入IPSec網(wǎng)關還可通過IKEv2+EAP認證方式,如圖10-4所示。此模式下主機側(PC或AP)需要有支持IPSec的客戶端,網(wǎng)關側需要支持IPSec。圖10-3 采用L2TP over IPSec方式接入IPSec網(wǎng)關

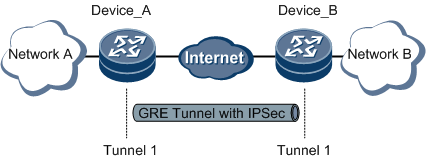

GRE over IPSec

由于IPSec本身不支持組播、廣播和非IP報文,通過GRE封裝這些報文后,IPSec就可以認為這些報文是普通的單播報文,而進行IPSec封裝。如圖10-5所示。圖10-5 GRE over IPSec組網(wǎng)圖

IKE簡介

與手工方式建立的IPSec隧道相比,IKE方式配置相對簡單,具有更高的靈活性,應用也比較廣泛。IKE概述

IKE協(xié)議建立在由Internet安全聯(lián)盟和密鑰管理協(xié)議ISAKMP(Internet Security Association and Key Management Protocol)定義的框架上。它能夠為IPSec提供自動協(xié)商交換密鑰、建立安全聯(lián)盟的服務,以簡化IPSec的使用和管理。IKE具有一套自保護機制,可以在不安全的網(wǎng)絡上安全地分發(fā)密鑰、驗證身份、建立IPSec安全聯(lián)盟。

IKE協(xié)商過程

IKE經(jīng)過兩個階段為IPSec進行密鑰協(xié)商并建立安全聯(lián)盟:- 第一階段交換,通信各方彼此間建立了一個已通過身份驗證和安全保護的通道,此階段的交換建立了一個ISAKMP安全聯(lián)盟,即ISAKMP SA(也可稱為IKE SA)。

- 第二階段交換,用已經(jīng)建立的安全聯(lián)盟(IKE SA)為IPSec協(xié)商安全服務,即為IPSec協(xié)商具體的安全聯(lián)盟,建立IPSec SA,IPSec SA用于最終的IP數(shù)據(jù)安全傳送。

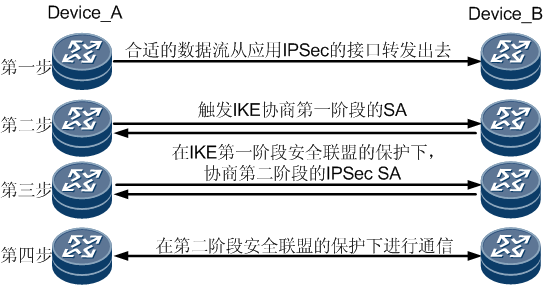

圖10-6 IKE和IPSec的關系示意圖

圖10-7 安全聯(lián)盟建立過程示意圖

- 當一個報文從某接口外出時,如果此接口應用了IPSec,會進行安全策略的匹配。

- 如果找到匹配的安全策略,會查找相應的安全聯(lián)盟。如果安全聯(lián)盟還沒有建立,則觸發(fā)IKE進行協(xié)商。IKE首先建立第一階段的安全聯(lián)盟,即IKE SA。

- 在第一階段安全聯(lián)盟的保護下協(xié)商第二階段的安全聯(lián)盟,即IPSec SA。

- 使用IPSec SA保護通訊數(shù)據(jù)。

IKE協(xié)商模式

在RFC 2409中規(guī)定,IKE第一階段的協(xié)商可以采用兩種模式:- 主模式(Main Mode)

- 野蠻模式(Aggressive Mode)

雖然野蠻模式存在一些功能限制,但可以滿足某些特定的網(wǎng)絡環(huán)境需求。例如:遠程訪問時,如果響應者(服務器端)無法預先知道發(fā)起者(終端用戶)的地址或者發(fā)起者的地址總在變化,而雙方都希望采用預共享密鑰驗證方法來創(chuàng)建IKE SA,那么,不進行身份保護的野蠻模式就是唯一可行的交換方法;如果發(fā)起者已知響應者的策略,或者對響應者的策略有全面的了解,采用野蠻模式能夠更快地創(chuàng)建IKE SA。

IKE安全機制

IKE的安全機制包括:- DH(Diffie-Hellman)算法及密鑰分發(fā)

- 完善的前向安全性

- 身份認證

- 身份保護

IKEv2概述

作為IPSec VPN實現(xiàn)中的首選密鑰交換協(xié)議,IKE保證了安全聯(lián)盟SA建立過程的安全性和動態(tài)性。IKE協(xié)議是一個混合型協(xié)議,其自身的復雜性不可避免地帶來一些安全及性能上的缺陷,已經(jīng)成為目前實現(xiàn)的IPSec系統(tǒng)的瓶頸。新版的IKEv2協(xié)議保留了IKEv1(此處稱傳統(tǒng)IKE為IKEv1,以示區(qū)分)的基本功能,并針對研究過程中發(fā)現(xiàn)的問題進行修訂。同時兼顧簡潔性、高效性、安全性和健壯性的需要,整合了相關文檔,由RFC 4306單個文檔替代。通過核心功能和默認密碼算法的最小化規(guī)定,新協(xié)議極大地提高了不同IPSec VPN系統(tǒng)的互操作性。

IKEv2與IKEv1相比有以下優(yōu)點:

- 用4條消息就可以完成一個IKE SA和一對IPSec SA的協(xié)商建立,提高了協(xié)商效率。

- 刪除了原有協(xié)議中的DOI、SIT以及域名標識符、提交位這些功能不強且難以理解、容易混淆的數(shù)據(jù)結構。

- 修復了多處公認的密碼學方面的安全漏洞,提高了安全性能。

- 定義了獨立的通訊量選擇載荷,分擔了原有ID載荷的部分功能,增加了協(xié)議靈活性。

- 加入對EAP身份認證方式的支持,提高了認證方式的靈活性和可擴展性。

安全策略模板概述

在實際的IPSec組網(wǎng)環(huán)境中,存在一些不確定因素,例如網(wǎng)絡中存在移動辦公用戶時,用戶在每次撥入后,為其分配的IP地址可能會不同。這樣,IPSec隧道端點的地址、要保護的數(shù)據(jù)流就無法確定,給IPSec的部署帶來很大困難。在這種情況下,我們可以在IPSec隧道接收方配置安全策略模板來滿足需要。安全策略模板是指定義一個策略模板,其中配置部分參數(shù),而沒有配置的參數(shù)采用發(fā)起方的相應參數(shù)。

如圖10-8所示,在USG上應用安全策略模板后,USG響應移動用戶發(fā)起的IPSec隧道建立請求。IPSec隧道建立成功后,移動用戶即可通過IPSec隧道訪問內部網(wǎng)絡中的業(yè)務服務器,在不安全的公共網(wǎng)絡中保證了數(shù)據(jù)的傳輸安全。

圖10-8 安全策略模板應用示意圖

相關文章

- [網(wǎng)絡服務]保護無線網(wǎng)絡安全的十大

- [網(wǎng)絡服務]無線覆蓋 | 無線天線對信

- [網(wǎng)絡服務]綜合布線 | 綜合布線發(fā)展

- [數(shù)據(jù)恢復服務]電腦運維技術文章:win1

- [服務器服務]串口服務器工作模式-服務

- [服務器服務]串口服務器的作用-服務維

- [服務器服務]moxa串口服務器通訊設置參

- [網(wǎng)絡服務]網(wǎng)絡運維|如何臨時關閉

- [網(wǎng)絡服務]網(wǎng)絡運維|如何重置IE瀏覽

- [網(wǎng)絡服務]網(wǎng)絡運維|win10系統(tǒng)升級后

- [辦公設備服務]辦公設備:VPN簡介

- [辦公設備服務]辦公設備:VPN技術的要求

關閉

關閉